Índice

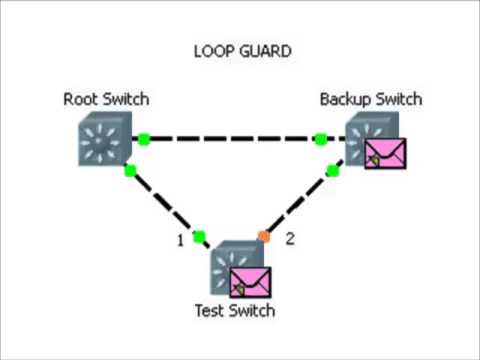

Loop Guard es una función de protección de loop de STP da protección adicional contra los loops de reenvío de la Capa 2. Un loop de STP se crea cuando un puerto de bloqueo STP envía transiciones erróneas de una topología redundante al estado de reenvío. Esto sucede generalmente porque uno de los puertos de una topología redundante (no necesariamente el puerto de bloqueo STP) deja de recibir BPDU de STP. El STP está basado en la transmisión o en la recepción continua de las BPDU. El puerto designado transmite los BPDU, y el puerto no designado recibe los BPDU.

Si loop Guard está habilitado y las BPDU no se reciben en un puerto no designado, el puerto pasa al estado de bucle, en lugar de pasar a los estados de escuchar, aprender y reenviar. Sin STP loop Guard, el puerto asumiría el rol de puerto designado y pasaría al estado de reenvío, creando así un bucle. Cuando se recibe una BPDU en un puerto en un estado de bucle, el puerto pasa a otro estado STP. Esto significa que la recuperación es automática y no es necesaria ninguna intervención

Sin el loop Guard, el puerto de bloqueo STP envía las transiciones C del Switch a estado de escuchar STP cuando expira el temporizador del max_age, envía las transiciones al estado de reenvío dos veces al mismo tiempo. Esta situación crea un loop.

Configuración

El loop Guard se habilita en cada puerto. Sin embargo, mientras bloquee el puerto en el nivel STP, el loop Guard bloquea los puertos contrarios sobre una base por el VLAN (debido al VLAN STP). Es decir, si los BPDU no se reciben en el puerto troncal para solamente una VLAN determinada, sólo se bloquea esa VLAN (que se moverá al estado sin consistencia en loop STP). Por la misma razón, si está habilitado en una interfaz de EtherChannel, el canal entero se bloquea para una VLAN determinada (esto pasa porque el EtherChannel se ve como un puerto lógico desde el punto de vista STP).

Podemos elegir UDLD o loop Guard, o ambos, lo que se recomienda. UDLD funciona mejor que loop Guard en EtherChannel. UDLD deshabilita solo la interfaz fallida, el canal sigue siendo funcional con las interfaces restantes. STP loop Guard bloquea todo el canal en caso de fallo (haciendo que esté en un bucle constante).

Loop Guard no funciona cuando el enlace es unidireccional desde que se activó por primera vez. Es posible que el puerto nunca reciba BPDU pero no reconozca que hay un problema y se convierta en un puerto designado. UDLD proporciona protección contra este problema, pero no protege contra fallos de STP causados por problemas de software que provoquen que un puerto designado no envíe BPDU. Habilitar tanto UDLD como loop Guard proporciona el nivel más alto de protección.

Los puertos en los que debe estar habilitado el loop Guard es en los puertos de bloqueo. Aunque también se debe habilitar en los puertos no designados (en la raíz y los puertos alternativos) para todas las combinaciones posibles de topologías activas. Siempre que la protección contra loop no sea una función por VLAN, el mismo puerto (troncal) podría ser designado para una VLAN y no para otra.

Comando para habilitar el loop Guard

- CatOS

- Set spantree guard loop <mod/port>

- IOS de Cisco

- spanning-tree guard loop

Comando para inhabilitar el loop Guard

- CatOS

- set spantree guard none <mod/port>

- IOS de Cisco

- no spanning-tree guard loop

Comando para habilitar el loop Guard Global

- CatOS

- set spantree global-default loopguard enable

- IOS de Cisco

- spanning-tree loopguard default

Comando para inhabilitar el loop Guard global

- CatOS

- set spantree global-default loopguard disable

- IOS de Cisco

- no spanning-tree guard loop

Comando para verificar el estado del loop Guard

- CatOS

- show spantree guard <mod/port>

- IOS de Cisco

- show spanning-tree

Loop Guard con otras características de STP

Protección de raíz

La protección raíz es exclusiva del loop Guard. Utiliza la protección raíz en los puertos señalados, y no permite que el puerto llegue a ser no señalado. El loop Guard trabaja en los puertos no designados y no permite que el puerto se señale con la expiración del max-age. El protector de raíz no puede estar habilitado en el mismo puerto que el protector de loop. Cuando el loop Guard se configura en el puerto, inhabilita a la protección raíz configurada en el mismo puerto.

PortFast y Protección BPDU y VLAN dinámica

El loop Guard no se puede habilitar para los puertos en los que se habilita el PortFast. Ya que la protección BPDU funciona en los puertos activados por PortFast, algunas restricciones se aplican a la protección BPDU. El loop Guard no se puede habilitar en los puertos VLAN dinámicos puesto que estos tienen PortFast habilitado.

Links compartidos

El loop Guard no se debe habilitar en los links compartidos. Ya que si se habilita, el tráfico de los hosts conectados con los segmentos compartidos pueden ser bloqueados.

MST y detección de desviación BPDU

El loop guard funciona correctamente en el árbol de expansión múltiple (MST) y en la detección de desviación BPDU

Recomendado artículo sobre Internet cuántico.